/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

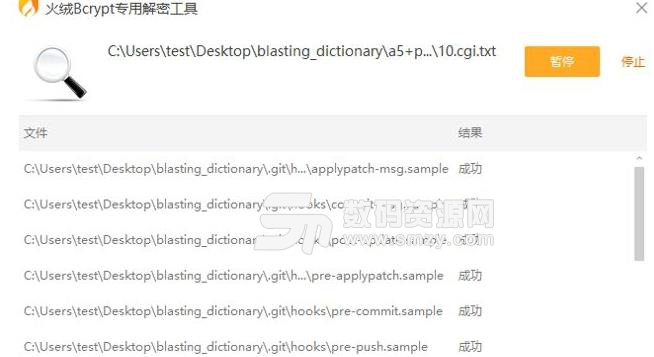

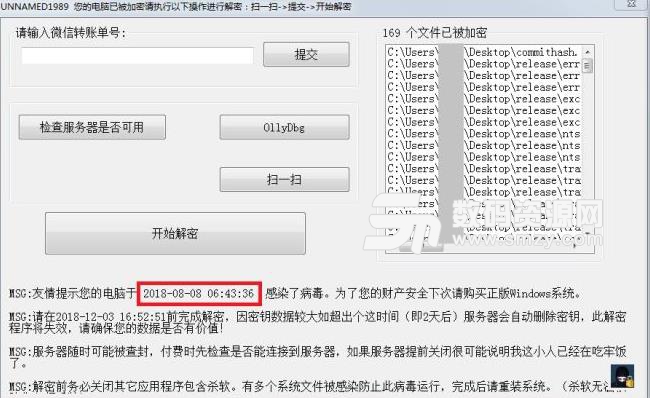

最近爆發的微信支付勒索病毒你中招了嗎?而HRDecrypter微信勒索病毒清理工具,可以幫助中招的用戶破解微信支付勒索病毒。該勒索病毒隻是加密用戶的桌麵文件,並且會跳過一些指定名稱開頭的目錄文件,而且該勒索病毒不會感染使用的gif,exe,tmp等擴展明的文件,一般的殺毒軟件很難清除,隻有專業的微信勒索病毒清理工具才可以進行有效的查殺,所以為你推薦使用HRDecrypter微信勒索病毒清理工具!幫助你解決中毒的問題!

該勒索病毒隻加密用戶的桌麵文件,並會跳過一些指定名稱開頭的目錄文件,包括,騰訊遊戲、英雄聯盟、tmp、rtl、program,而且不會感染使用gif、exe、tmp等擴展名的文件,且會利用帶有騰訊簽名的程序調用病毒代碼,來躲避安全軟件的查殺。

病毒代碼依靠“白加黑”方式被調用,用於調用病毒代碼的白文件帶有有效的騰訊數字簽名。由於該程序在調用動態庫時,未檢測被調用者的安全性,所以造成名為libcef.dll的病毒動態庫被調用,最終執行惡意代碼。被病毒利用的白文件數字簽名信息

該病毒運行後,隻會加密勒索當前用戶桌麵目錄下所存放的數據文件,並且會對指定目錄和擴展名文件進行排除,不進行加密勒索。被排除的目錄名。

在病毒代碼中,被排除的文件擴展名之間使用“-”進行分割,如:-dat-dll-,則不加密勒索後綴名為“.dat”和“.dll”的數據文件。

值得注意的是,雖然病毒作者謊稱自己使用的是DES加密算法,但是實則為簡單異或加密,且解密密鑰相關數據被存放在%user%AppDataRoamingunname_1989dataFileappCfg.cfg中。所以即使在不訪問病毒作者服務器的情況下,也可以成功完成數據解密。

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

/ 10M

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

/ 10M

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

/ 111M

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

/ 111M

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

/ 615K

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

/ 615K

360安全衛士電腦版v12.0 最新版病毒專殺

/ 76M

360安全衛士電腦版v12.0 最新版病毒專殺

/ 76M

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

/ 80M

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

/ 80M

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

/ 2K

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

/ 2K

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

/ 1M

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

/ 1M

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

/ 3K

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

/ 3K

eset smart security9激活版(附序列號)病毒專殺

/ 204M

eset smart security9激活版(附序列號)病毒專殺

/ 204M

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺

/ 8K

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺

/ 8K

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

/ 10M

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

/ 10M

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

/ 111M

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

/ 111M

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

/ 615K

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

/ 615K

360安全衛士電腦版v12.0 最新版病毒專殺

/ 76M

360安全衛士電腦版v12.0 最新版病毒專殺

/ 76M

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

/ 80M

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

/ 80M

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

/ 2K

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

/ 2K

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

/ 1M

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

/ 1M

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

/ 3K

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

/ 3K

eset smart security9激活版(附序列號)病毒專殺

/ 204M

eset smart security9激活版(附序列號)病毒專殺

/ 204M

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺

/ 8K

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺

/ 8K

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

360安全衛士電腦版v12.0 最新版病毒專殺

360安全衛士電腦版v12.0 最新版病毒專殺

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

eset smart security9激活版(附序列號)病毒專殺

eset smart security9激活版(附序列號)病毒專殺