/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

Todo清單v2.0.0官方版

Todo清單v2.0.0官方版 京東自動搶券v1.50免費版

京東自動搶券v1.50免費版 Everything官方版v1.4.1.998最新版

Everything官方版v1.4.1.998最新版 LOL英雄聯盟角色變大工具v1.0 綠色防封版

LOL英雄聯盟角色變大工具v1.0 綠色防封版 美圖秀秀64位最新版v6.4.2.0 官方版

美圖秀秀64位最新版v6.4.2.0 官方版 福昕pdf編輯器去水印綠色版(圖像處理) v9.2 最新版

福昕pdf編輯器去水印綠色版(圖像處理) v9.2 最新版 微軟必應詞典官方版(翻譯軟件) v3.5.4.1 綠色版

微軟必應詞典官方版(翻譯軟件) v3.5.4.1 綠色版 搜狗輸入法電腦最新版(輸入法) v9.3.0.2941 官方版

搜狗輸入法電腦最新版(輸入法) v9.3.0.2941 官方版 網易音樂(音樂) v2.5.5.197810 電腦版

網易音樂(音樂) v2.5.5.197810 電腦版  WPS Office 2019 電腦版(WPS Office ) 11.1.0.8919全能完整版

WPS Office 2019 電腦版(WPS Office ) 11.1.0.8919全能完整版最近Matrix勒索病毒PRCP變種侵入政企單位,小編特意找來了SfabAntiBot殺毒工具,這款軟件能夠進行Matrix勒索病毒PRCP變種查殺,這種軟阿金能夠將係統中的大部分文檔文件加密為PRCP後綴名的文件,然後對用戶進行勒索,SfabAntiBot殺毒工具您一定要裝在您的電腦中防止被勒索!

Matrix勒索病毒PRCP變種整體比較複雜,樣本功能可以簡化如下:

該病毒變種使用Delphi語言進行編寫,相關數據加密會存儲到程序資源目錄中。為了保證運行唯一,病毒運行後,會先嚐試打開互斥變量MutexPRCP,如果打開失敗,則創建互斥變量。

獲取信息,上傳C2服務器

該病毒變種會獲取當前操作係統的語言版本、主機名和用戶名等信息,在內存中拚接相應的字符串:

在內存中解密出遠程服務器地址,如下所示:

發送相應的主機信息,到遠程服務器地址prcp.mygoodsday.org ,進行記錄

掃描磁盤信息,並打印到輸出窗口,然後將磁盤信息,再一次上傳到遠程服務器。

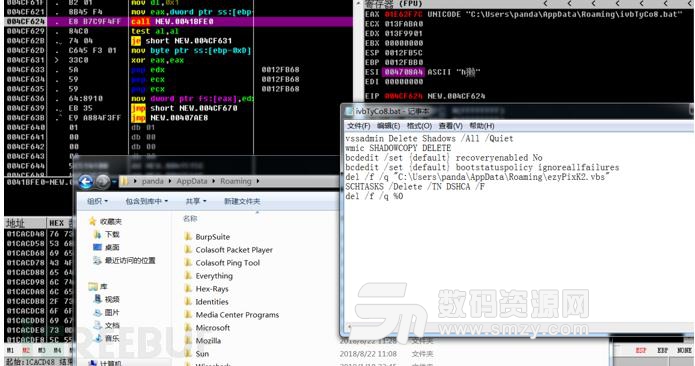

生成key,刪除係統備份

Matrix勒索病毒PRCP變種會通過內置的RSA密鑰生成相應的key

接著,會生成BAT文件,刪除磁盤卷影等操作,使用戶無法通過係統備份恢複數據

生成上麵BAT腳本調用的VBS腳本

掃描探測內網,加密網絡共享

為了對內網最大程度造成破壞,該變種會生成隨機命名的備份文件,然後通過參數啟動,對內網進行探測

內網共享目錄文件掃描過程

生成的隨機的BAT文件,如下所示:

調用釋放的NTHandler程序,對當前主機進行掃描

加密本地文件,生成勒索信息

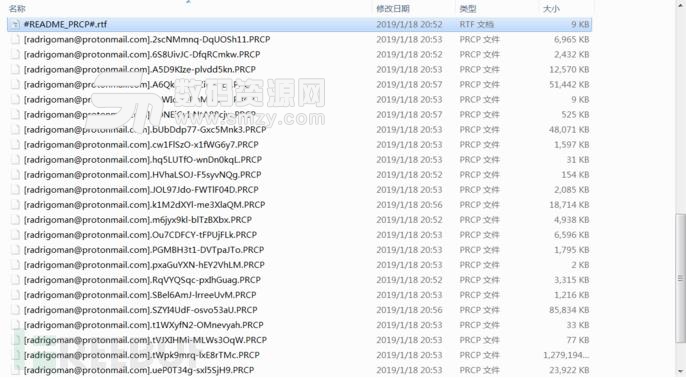

最後,該變種病毒會遍曆本地磁盤文件,加密磁盤文件,加密後的文件後綴為.PRCP。

磁盤文件加密完成後,會在本地生成相應的勒索信息文件#README_PRCP#.rtf,相應的內容

針對已經出現勒索現象的用戶,由於暫時沒有解密工具,建議盡快對感染主機進行斷網隔離。

及時給電腦打補丁,修複漏洞。

對重要的數據文件定期進行非本地備份。

不要點擊來源不明的郵件附件,不從不明網站下載軟件。

盡量關閉不必要的文件共享權限。

更改賬戶密碼,設置強密碼,避免使用統一的密碼,因為統一的密碼會導致一台被攻破,多台遭殃。

如果業務上無需使用 RDP 的,建議關閉 RDP 。

最後,建議企業對全網進行一次安全檢查和殺毒掃描,加強防護工作。

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

/ 10M

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

/ 10M

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

/ 615K

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

/ 615K

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

/ 111M

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

/ 111M

360安全衛士電腦版v12.0 最新版病毒專殺

/ 76M

360安全衛士電腦版v12.0 最新版病毒專殺

/ 76M

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

/ 80M

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

/ 80M

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

/ 2K

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

/ 2K

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

/ 1M

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

/ 1M

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

/ 3K

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

/ 3K

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺

/ 8K

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺

/ 8K

eset smart security9激活版(附序列號)病毒專殺

/ 204M

eset smart security9激活版(附序列號)病毒專殺

/ 204M

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

/ 10M

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

/ 10M

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

/ 615K

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

/ 615K

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

/ 111M

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

/ 111M

360安全衛士電腦版v12.0 最新版病毒專殺

/ 76M

360安全衛士電腦版v12.0 最新版病毒專殺

/ 76M

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

/ 80M

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

/ 80M

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

/ 2K

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

/ 2K

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

/ 1M

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

/ 1M

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

/ 3K

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

/ 3K

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺

/ 8K

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺

/ 8K

eset smart security9激活版(附序列號)病毒專殺

/ 204M

eset smart security9激活版(附序列號)病毒專殺

/ 204M

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

火絨防火牆官方版(電腦安全防禦軟件) v4.0.45.2 最新版病毒專殺

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

冰凍精靈win10版(冰凍精靈64位win10版) 完美版病毒專殺

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

Avira Free Antivirus免費版(病毒程序和木馬程序) v15.0.38.15 最新版病毒專殺

360安全衛士電腦版v12.0 最新版病毒專殺

360安全衛士電腦版v12.0 最新版病毒專殺

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

SfabAntiBot殺毒工具(Matrix勒索病毒PRCP變種查殺)病毒專殺

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

諾頓殺毒軟件2018完美版(Norton Security) 免費版病毒專殺

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

小紅傘Avira防病毒專業版注冊工具(附注冊碼) v15.0.36.200 免費版病毒專殺

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

諾頓殺毒軟件2018激活碼(激活碼獲取方法) 免費版病毒專殺

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺

3dmax病毒查殺腳本官方版(係統工具) v1.0 綠色版病毒專殺